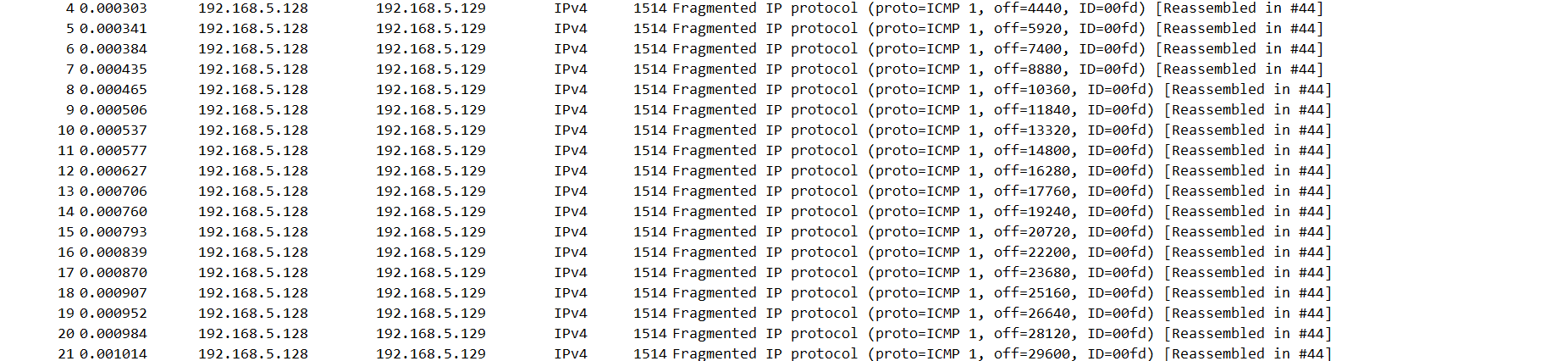

1) ICMP

ping이 굉장히 많이 하나의 목적지로 날아가는 것을 볼 수 있다.

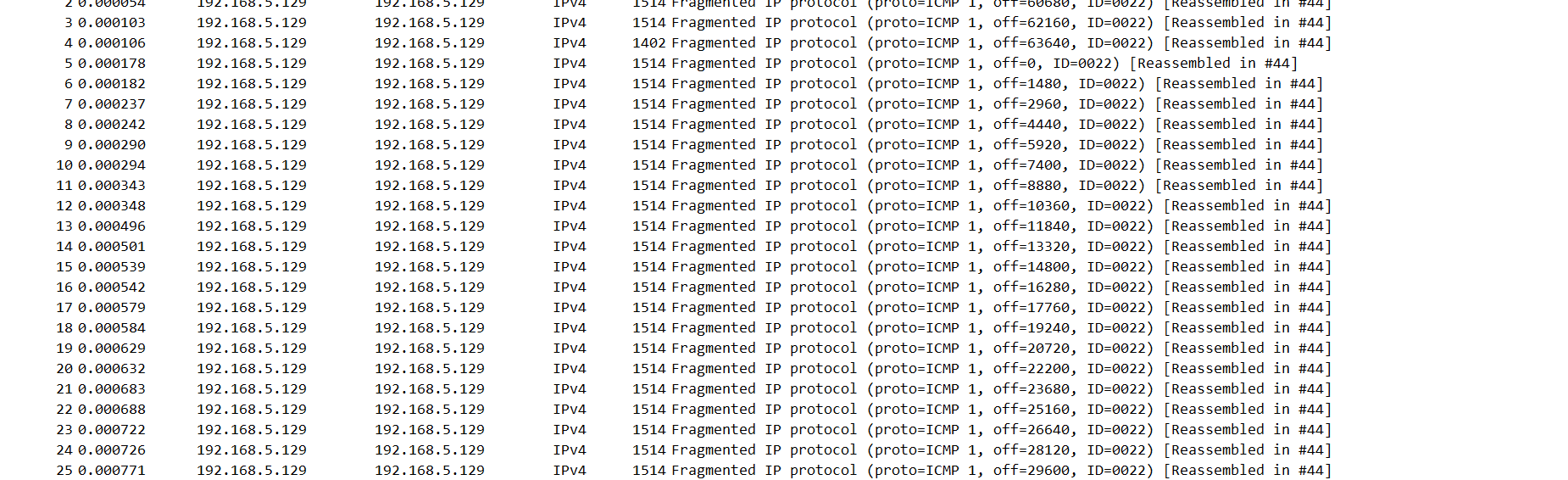

2) Land Attack

출발지의 ip 주소를 속이기 위한 것으로, 출발지의 ip를 목적지의 ip와 동일하게하여 누가 공격했는지 알 수 없다.

3) Syn Flood

SYN 메시지가 굉장히 많이 갔는데, kali에서 RST를 보내주고 있다. 이러면 공격이 제대로 이뤄지기 어렵다. 하드웨어 성능이 좋아서 그런듯..

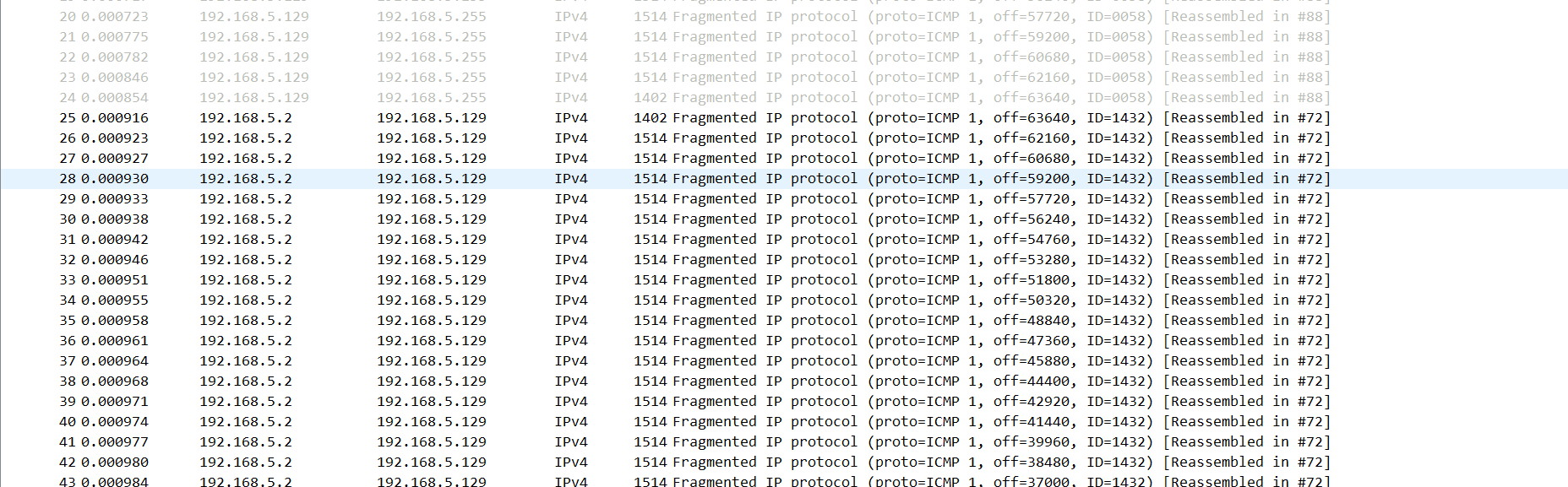

4) Smurf

192.168.5.2, 192.168.5.129 등 공격하는 출발지의 주소를 여러개로 주는 것이다. 이때 자기 자신의 ip는 출발지 ip에서 볼 수 없는데, 이는 브로드캐스트로 왔을 때, 자기 자신은 응답하지 않도록 설정되어 있기 때문이다. net.ipv4.icmp_echo_ignore_broadcasts=0이라 입력하면 출발지에도 자기 자신의 ip를 확인할 수 있고, net.ipv4.icmp_echo_ignore_broadcasts=1이라 입력하여 원상복귀할 수 있다.

'네트워크, 시스템보안' 카테고리의 다른 글

| Wireshark 사용법 및 실습 (0) | 2022.05.29 |

|---|---|

| Port Scanning (0) | 2022.05.09 |

| 암호화 (0) | 2022.05.03 |

| 취약점 (0) | 2022.05.03 |

| 프로토콜 동작 원리 (0) | 2022.05.02 |